フォーム読み込み中

こんにちは。Micorsoft Azure がまだWindows Azureと呼ばれていた時代からAzureに携わっているクラウドエンジニアリング本部の村松です。

AzureサブスクリプションにはAzure Active Directory(以下”Azure AD)が紐づけられています。(*1)

そのため、Azureを利用されている(or 検討されている)お客さまからはAzure ADに関するお問い合わせも多数いただきます。

(*1)Azure ADとAzureサブスクリプションの関係性については以下の記事に掲載されています。

関連記事リンク

企業のクラウドサービス活用が常識となっている今日において、そこに重要な資産や情報を格納することは当たり前のこととなっております。

Azure ADはIDaaS基盤としてOffice365をはじめとしたそれらクラウドサービスへの認証に用いられるため、企業のセキュリティ対策やポリシー上、そのログを適切に管理することが求められています。

そこで今回は「Azure ADのログ管理はどうしたらいいのか?」という疑問にお答えしたいと思います。

1.そもそもAzure ADのログはどこでみえるのか?

Azure AD のログの確認方法はさまざまですが、大きく2つの方法があります。

- Azure Portalから確認

- Microsoft Graph API経由で確認

今回は最も簡単なAzure Portalからの確認方法をお伝えします。

以下、Azure PortalからAzure ADのログを確認する手順です。

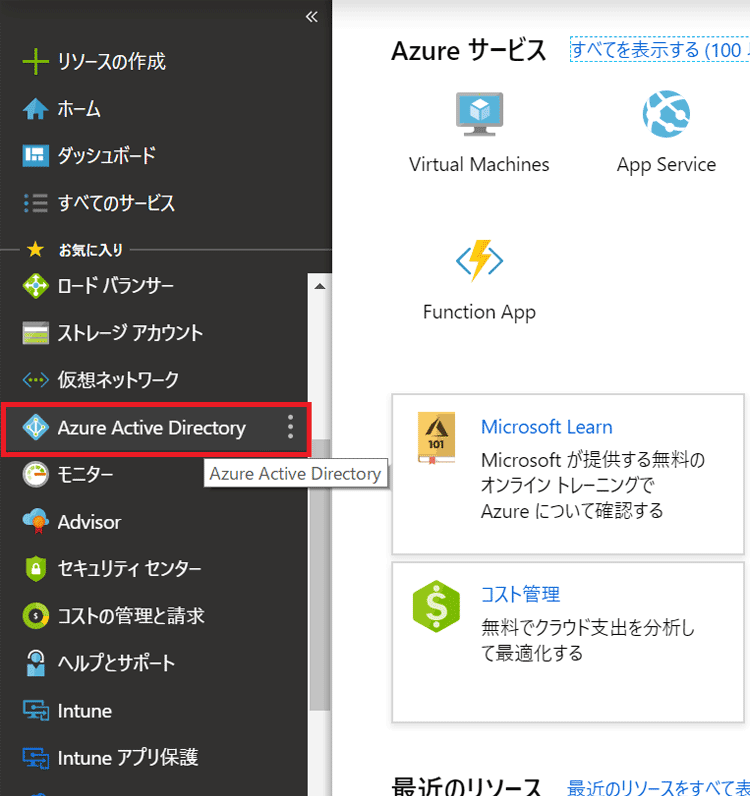

(1)Azure Portalにログイン後、左側のリストから「Azure Active Diretory」を選択します。

※もし左側のリストに存在しない場合は”すべてのサービス”から「Azure Active Diretory」を検索してください。

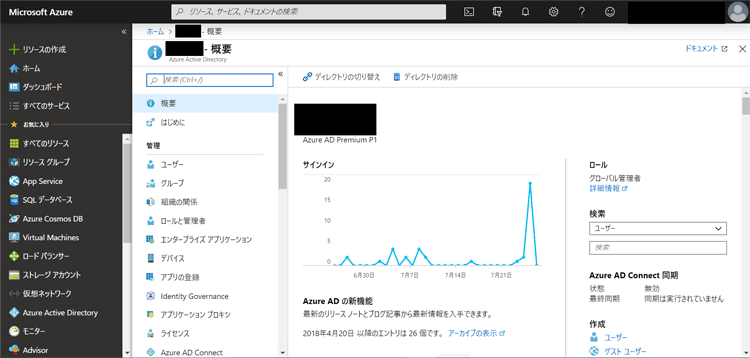

(2)Azure ADの管理画面が開かれます。

(3)Azure ADの管理画面の左側のリストに「監視」の項目がありますので、そこにある「サインイン」もしくは「監査ログ」を選択するとAzure ADから出力されたログを確認することができます。

※サインインログ、監査ログについては後ほど説明します。

ちなみにAzure ADログを確認するには、以下のいずれかのAzure AD管理者ロールをアカウントに対して割り当てる必要があります。

グローバル管理者 (Global Administrator)

セキュリティ管理者 (Security Administrator)

セキュリティ閲覧者 (Security Reader)

レポート閲覧者( Reports Reader)

各ロールの詳細な説明については、下記のリンクをご覧ください。

2.Azure ADのログはどれくらいの期間保持されるのか?

それでは、Azure ADから出力されたログの保持期間はどれくらいでしょうか?

先ほど確認したAzure ADログ(サインインログ、監査ログ)はAzure ADのライセンスがP1、もしくはP2の場合はAzure AD内部で30日間保持されます。

その期間のログについては先ほど紹介したAzure ADの管理画面で確認することができます。

ただしそれ以降は自動的にローテートされ、ADの管理画面からも確認することができなくなります。

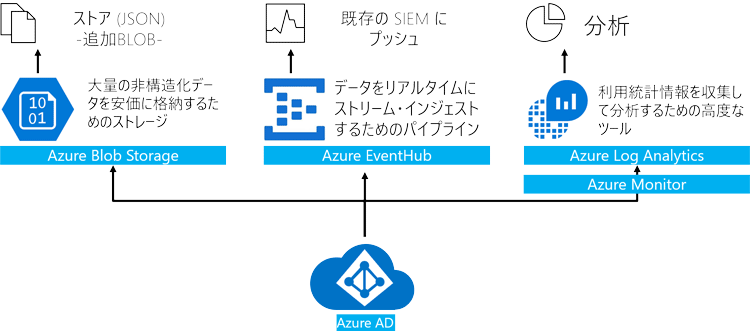

30日以降もログを保持して確認したい場合は以下のいずれかのコンポーネントにログをする必要があります。ログの利用用途や求められる保管期間に応じて最適なコンポーネントを選択してください。

- Azure Blob Storage

⇒長期間に渡りログをアーカイブ保管したい場合など。(ログの保持期間:無制限)

- LogAnalytics

⇒Azure Monitorでログ分析を行いたい場合など。(ログの保持期間:最大730日間)

- Azure Event Hub

⇒外部SIEM(Splunkなど)と連携してログ分析を行いたい場合など。

(ログの保持期間:各SIEM製品による)

3.Azure ADのログから何がわかるのか?

ここまで、Azure ADログの保管先、保持期間、保管方法について述べてきましたが、それでは”このログから何が分かるのか?”ということを説明します。

冒頭で触れたログの種類(サインインログ、監査ログ)ごとにみていきましょう。

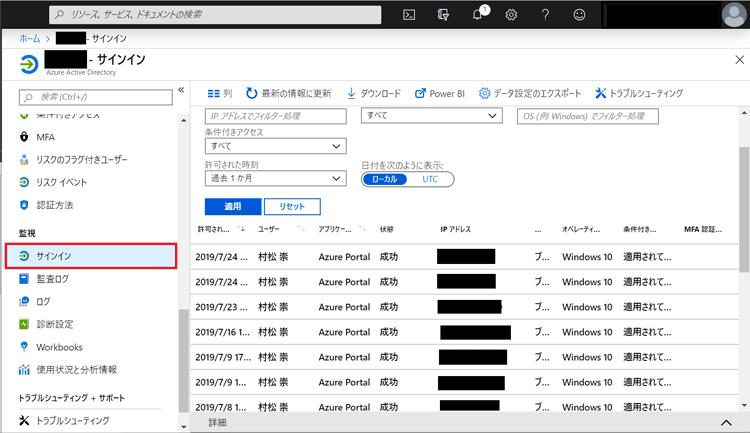

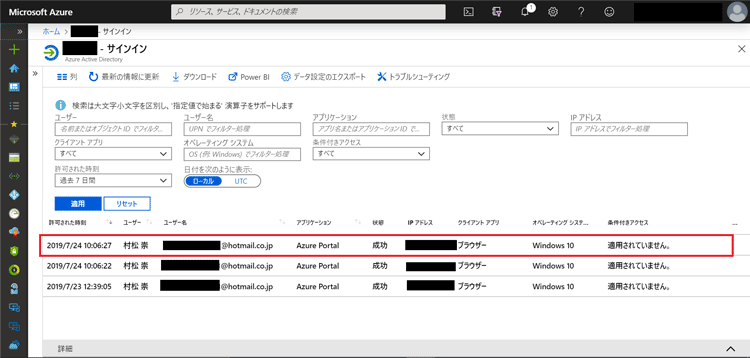

サインインログ

こちらは名称のイメージ通りで分かり易いのではないのでしょうか。文字通り、ユーザがAzure ADを通じてサインインした際に認証が成功/失敗した際に出力されるログです。

このログではユーザのサインインに関する以下のことを確認することができます。

- 「誰が」サインインしたのか?

- 「何に」サインインしたのか?

- 「いつ」サインインしたのか?

- 「どこから」サインインしたのか?

- 「なぜ」サインインできたのか/できなかったのか?

- 「どのように」サインインしたのか?

具体的には、“サインインした時間”、”ユーザー名”、”クライアントの種類”、”送信元のIPアドレス”、”認証の成功/失敗”といった情報が記録されます。

例えば下記図の赤枠で囲まれたレコードでは…「2019/07/24 10:26頃に村松 崇という人物が送信元IPアドレスxxx.xxx.xxx.xxxからWindows 10のブラウザでアクセスし、サインインが成功した」ということが分かります。

サインインログは以下のような運用タスクを行う際に活用できます。

- ユーザーのサインインパターンを確認する

- アプリケーションの利用率(外部 レポート と連携)

- 利用しているブラウザ・OS の確認

- セキュリティインシデントの調査

- 失敗したサインインの調査

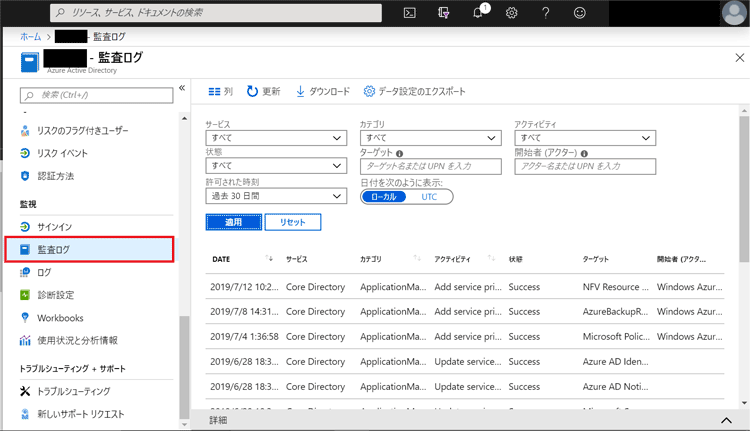

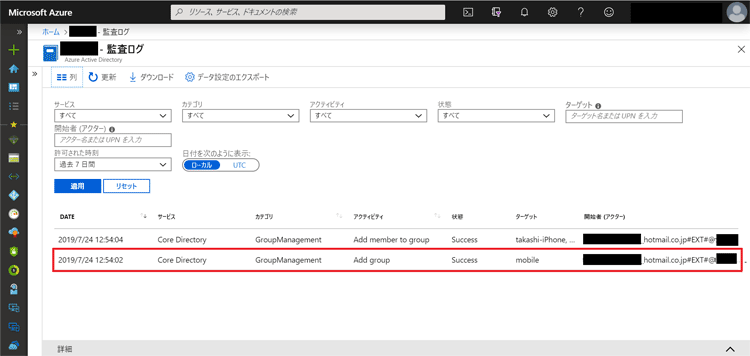

監査ログ

続いて監査ログについて説明します。こちらはAzure ADディレクトリ内のオブジェクト(ユーザー、グループなど)に操作を行った際に出力されるログです。

このログからはオブジェクトに対する操作に関する以下のことを確認することができます。

- 「誰が」変更/追加/削除をしたのか?

- 「どの」オブジェクトに対して変更/追加/削除をしたのか?

- 「何を」変更/追加/削除したのか?

- 「いつ」変更/追加/削除したのか?

- 変更/追加/削除は成功したのか?

例えば下記図の赤枠で囲まれたレコードでは…「2019/07/24 12:54頃にxxxxxx@hotmail.co.jpというアカウントのユーザーがmobileというグループを追加した。」ということが分かります。

監査ログは以下のような運用タスクを行う際に活用できます。

- ユーザやグループのプロビジョニング状況の確認

- セルフサービスパスワードリセット(*2) の登録状況の確認

- ポリシーの変更を調査

- 「アカウントが何もしていないのに消えた」といったトラブル時の調査

(*2)セルフサービスパスワードリセットの詳細につきましては、以下の記事に掲載されています。

今回はAzure ADのログ管理について記載させていただきました。 Azure ADログの詳細説明は下記の公式ドキュメントもご覧ください。

【Azure Active Directory ポータルのサインイン アクティビティ レポート】

以上、クラウドエンジニアリング本部の村松でした。

またお会いできることを楽しみにしてます!

関連サービス

Microsoft Azure

Microsoft Azureは、Microsoftが提供するパブリッククラウドプラットフォームです。コンピューティングからデータ保存、アプリケーションなどのリソースを、必要な時に必要な量だけ従量課金で利用することができます。

おすすめの記事

条件に該当するページがございません